A empresa Check Point Software, especializada em soluções de cibersegurança a nível global, divulgou que investigadores da empresa detetaram e bloquearam mais de 100 ciberataques que tinham como alvo países da América Latina e da Península Ibérica. O ataque envolvia a versão evoluída de um trojan bancário chamado Mekotio.

Os investigadores acreditam que o Mekotio seja da autoria de grupos de cibercrime brasileiros que alugam a outros grupos o acesso às suas ferramentas de ataque. Estes últimos são responsáveis pela distribuição do trojan e pela lavagem dos fundos. Desenvolvido para afetar computadores Windows, o Mekotio é conhecido por utilizar e-mails falsificados que imitam organizações legítimas. Depois de uma vítima ser infetada, o trojan bancário permanece escondido, à espera que os utilizadores entrem nas contas bancárias eletrónicas, recolhendo silenciosamente as suas credenciais.

Em julho deste ano, as autoridades espanholas prenderam 16 suspeitos sob acusação de branqueamento de fundos roubados através do trojan bancário Mekotio, entre outros. As recentes observações da Check Point Research revelam que os agentes maliciosos por detrás do Mekotio continuam ativos, distribuindo uma nova versão do Mekotio com novas e melhoradas capacidades de dissimulação e evasão.

De acordo com os ciberataques detetados pela Check Point Research, os países alvos do Mekotio incluem o Brasil, Chile, México, Peru, Portugal e Espanha.

Como se processam os ataques do novo Mekotio

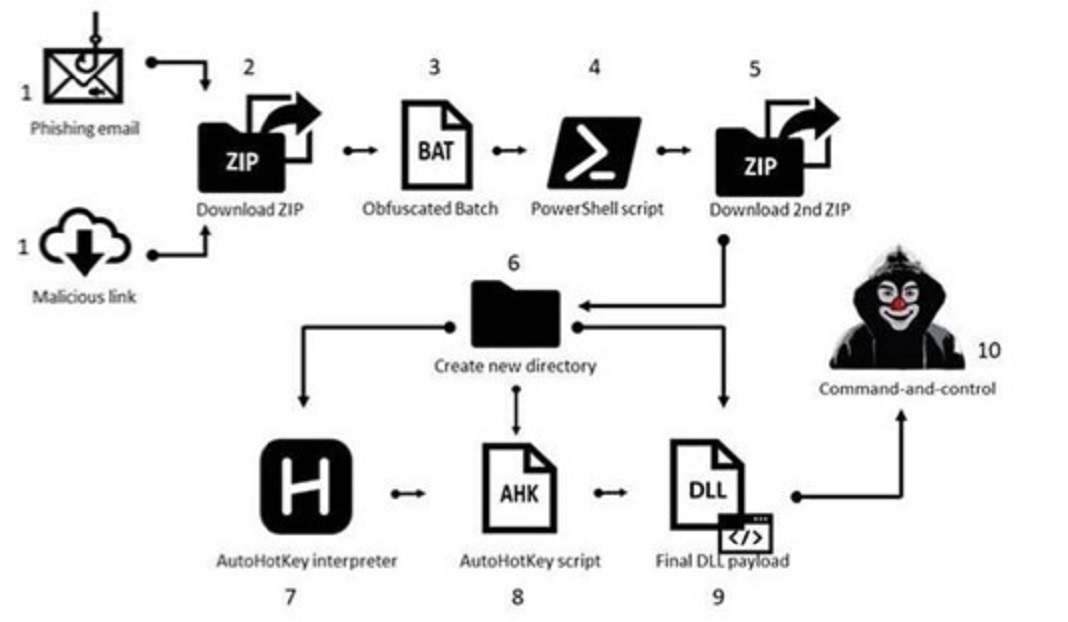

A infeção começa e é distribuída com um e-mail de phishing, escrito em espanhol, contendo um link para um arquivo zip ou um ficheiro zip como anexo. A mensagem incita a vítima a descarregar e extrair o conteúdo do zip. As mensagens de correio eletrónico identificadas pela Check Point Research alegavam uma suposta “submissão pendente de recibo de imposto digital”. Quando as vítimas clicam no link do e-mail, um arquivo zip malicioso é descarregado.

Novas técnicas de roubo e evasão

Uma das características chave do Mekotio é a sua conceção modular, que dá aos atacantes a capacidade de mudar uma pequena parte do todo e, assim, evitar a deteção. Além disso, o Mekotio utiliza um método antigo de encriptação, “cifra de substituição”, para ofuscar o conteúdo do ficheiro e esconder o primeiro módulo de ataque. Esta técnica simples de ofuscação permite que passe despercebido pela maioria dos Antivírus. Além disso, os agentes maliciosos da Mekotio utilizam uma nova versão de uma ferramenta comercial chamada “Themida”, que envolve o payload com encriptação sofisticada, anti debug, e anti monitorização.

“Embora a Guarda Civil espanhola tenha anunciado a detenção de 16 pessoas envolvidas na distribuição de Mekotio em Julho de 2021, parece que o grupo por detrás do malware ainda está ativo. É claro para nós que eles desenvolveram e distribuíram uma nova versão do banker Mekotio que tem capacidades furtivas e técnicas de evasão muito mais eficazes. Existe um perigo muito real de que o banker Mekotio roube nomes de utilizador e palavras-passe, a fim de obter a entrada em instituições financeiras. Além disso, as detenções pararam a atividade dos grupos espanhóis, mas não os principais grupos de cibercrime por detrás do Mekotio. Sabemos algumas coisas sobre os agentes maliciosos por detrás do Mekotio, que opera a partir do Brasil e colabora com os criminosos europeus para distribuir o malware, indicou Kobi Eisenkraft, Malware Research & Protection Team Leader da Check Point Software

Kobi Eisenkraft acrescentou que agentes maliciosos por detrás do Mekotio:

- Gostam de utilizar uma infraestrutura de entrega em várias fases, para não serem detetados

- Utilizam principalmente e-mails de phishing como o primeiro vetor de infeção

- Utilizam os ambientes cloud da Microsoft e da Amazon para alojar os ficheiros maliciosos

Por isso o especialista recomenda “as pessoas nas regiões alvo conhecidas do Mekotio a usarem autenticação de dois fatores sempre que esta estiver disponível e a terem cuidado com domínios semelhantes, erros ortográficos em e-mails ou websites, e remetentes de emails desconhecidos”.

Os conselhos da Check Point Software para manter-se protegido são:

1. Esteja atento a domínios semelhantes, erros ortográficos em e-mails ou websites e remetentes desconhecidos.

2. Seja cuidadoso com ficheiros recebidos via e-mail provindos de endereços de e-mail que não conhece, especialmente se incitarem à realização de alguma ação suspeita.

3. Certifique-se que encomenda bens de fontes seguras. Para tal, não clique em links promocionais em e-mails. Em vez disso, faça a pesquisa orgânica no Google.

4. Cuidado com ofertas especiais e oportunidades de compra que parecem demasiado boas para serem verdade.

5. Não reutilize palavras-passe entre diferentes contas e plataformas.