Uma nova campanha de ciberespionagem conduzida pelo grupo KONNI, associado à Coreia do Norte, recorre a malware gerado por Inteligência Artificial para comprometer programadores e equipas de engenharia, em particular ligadas a projetos de blockchain e criptomoedas, alertou a empresa de cibersegurança Check Point.

Dados da Check Point Research, a campanha representa uma mudança clara na estratégia do grupo, historicamente focado em alvos políticos, diplomáticos e académicos na Coreia do Sul, mas que nesta nova fase procuram obter acesso privilegiado a ambientes de desenvolvimento e infraestruturas tecnológicas críticas, com potencial impacto financeiro e operacional elevado.

Como indicam os especialistas da Check Point a campanha de ciberespionagem distingue-se por dois fatores principais, a expansão geográfica da atividade, com indícios de ataques na região Ásia Pacífico, incluindo Japão, Austrália e Índia, e a utilização de uma backdoor em PowerShell gerada com recurso a Inteligência Artificial (IA). Isto vem demonstrar que a IA deixou de ser experimental e passou a ter um papel operacional nas cadeias de ataque conduzidas por atores estatais.

A estratégia de ataque é dirigida a programadores

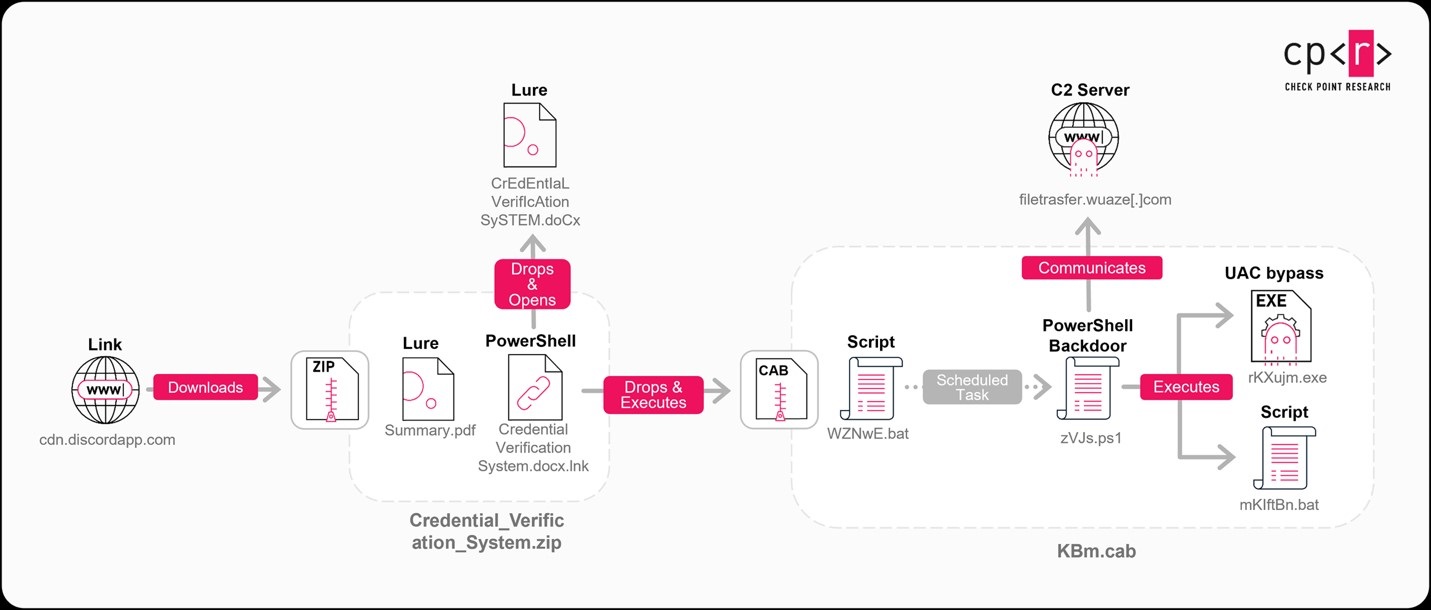

A Check Point Research indica que ao contrário das campanhas anteriores do grupo KONNI, que se baseavam em temas geopolíticos, a nova operação utiliza técnicas de engenharia social adaptadas a perfis técnicos. As mensagens de phishing simulam documentação legítima de projetos de software, incluindo requisitos técnicos, roadmaps e propostas de colaboração, formatos comuns nos fluxos de trabalho de desenvolvimento.

Ao comprometer um único programador, os ciberatacantes podem obter acesso indireto a ativos de elevado valor, como repositórios de código, credenciais cloud, APIs e infraestruturas associadas a ativos digitais. Uma abordagem que reflete uma tendência crescente entre grupos ligados à Coreia do Norte, que privilegiam ecossistemas tecnológicos e ativos digitais em detrimento do espionagem política tradicional.

Malware gerado por IA acelera e amplia o impacto

Mas um dos elementos mais relevantes desta campanha é o uso de uma backdoor em PowerShell criada com apoio de Inteligência Artificial. Embora não introduza técnicas totalmente novas, a IA permite acelerar o desenvolvimento do malware, facilitar a sua personalização e aumentar a capacidade de evasão face a mecanismos tradicionais de deteção baseados em assinaturas.

Os especialistas chamam a atenção que para as organizações, o impacto é prático e imediato, e que o Malware assistido por IA pode evoluir mais rapidamente, dificultando a identificação precoce e aumentando a janela de exploração dos atacantes.

O que muda para as organizações

A nova campanha vem demonstrar como atores de ameaça experientes conseguem evoluir sem abandonar métodos comprovados. Apesar de os vetores de ataque se manterem familiares, o foco no acesso a ambientes de desenvolvimento e o recurso a IA aumentam significativamente o risco associado a uma eventual intrusão.

Em face do atual cenário a Check Point vem recomendar que os ambientes de desenvolvimento sejam tratados como alvos de alto valor, uma vez que o comprometimento de contas técnicas pode originar efeitos em cascata sobre múltiplos sistemas, aplicações e serviços.

Recomendações de segurança

Deve ser adotada uma abordagem de prevenção em camadas, aconselha a Check Point. Uma abordagem que inclua:

- Reforço da proteção contra phishing em ferramentas de colaboração e fluxos de trabalho de desenvolvimento

- Controlo rigoroso de acessos e monitorização contínua de ambientes cloud e de desenvolvimento

- Adoção de soluções de prevenção de ameaças baseadas em IA, capazes de bloquear malware desconhecido nas fases iniciais do ataque

A Check Point Research anunciou que continuará a monitorizar a atividade do grupo KONNI e a evolução do uso de Inteligência Artificial por parte de atores estatais e grupos alinhados, apoiando as organizações na antecipação de novas ameaças.