Neste Attack Brief, os investigadores da empresa de soluções de cibersegurança, Check Point Software, ilustram a forma como os piratas informáticos criam “magic links“, ligações que aparentam ser seguras, mas no fundo se transformam em ligações maliciosas ao serem carregadas no browser.

Ataque

Neste ataque, os hackers criam magic links que se transformam no destino pretendido ao serem carregados.

- Vetor: Correio eletrónico

- Tipo: Ligação maliciosa

- Técnicas: Engano de URL, Ocultação

- Alvo: Qualquer utilizador final

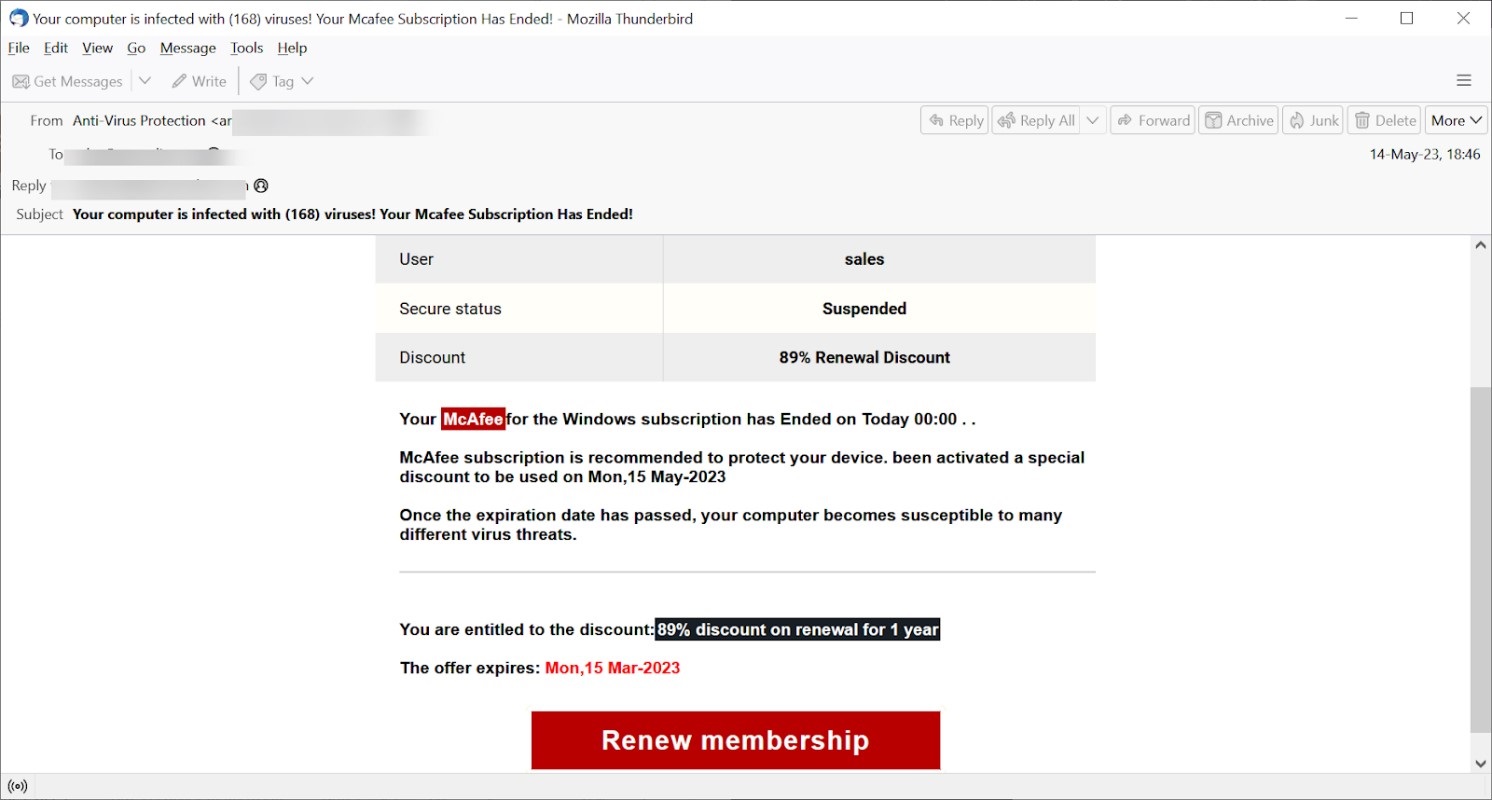

Exemplo de Email

Este é um esquema de subscrição da McAfee bastante comum. Estamos sempre a vê-los e já circulam pela Internet há algum tempo. Mas não é isso que torna este ataque único. O que o torna único é o que está por detrás do botão “Renew Membership”.

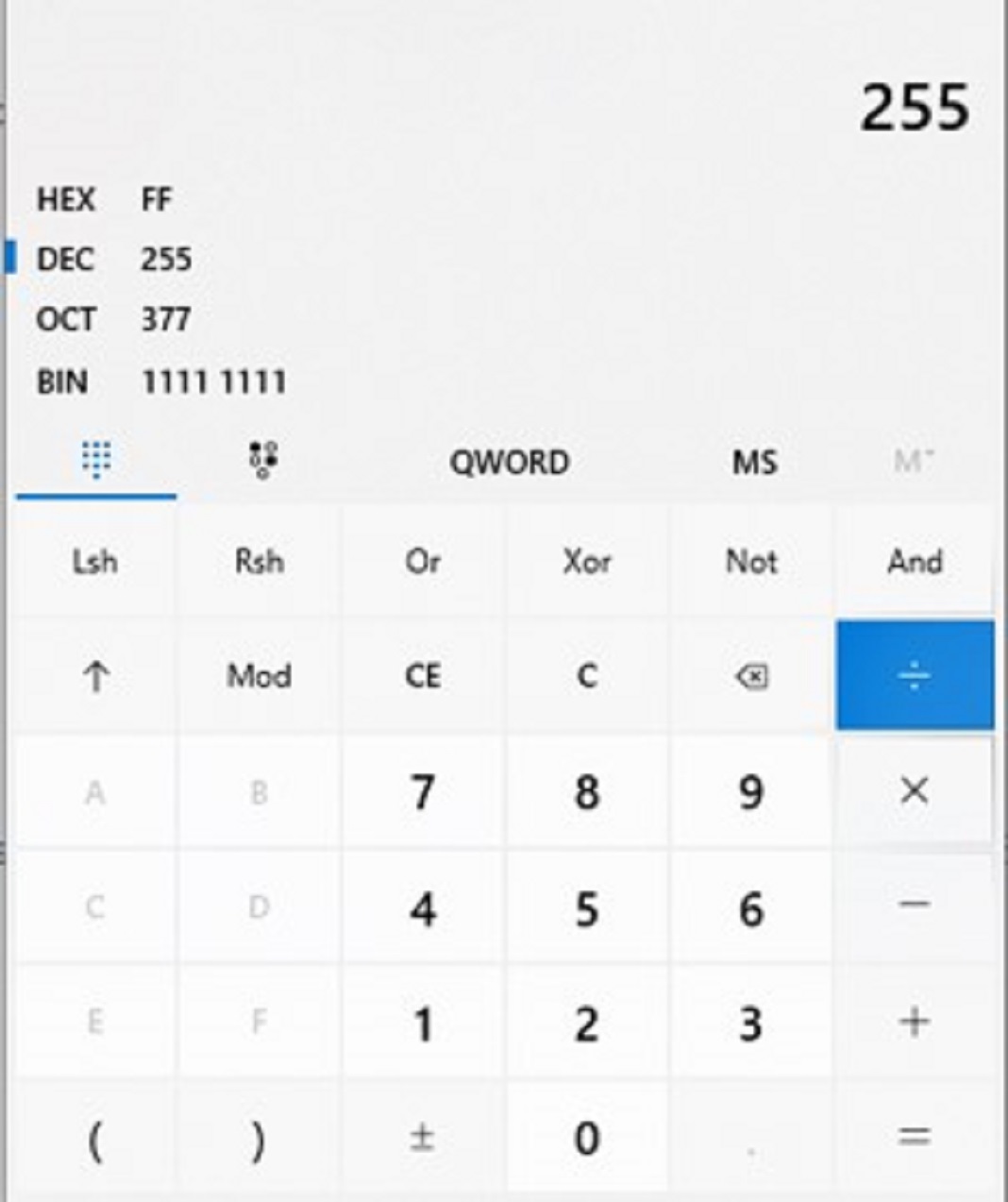

Está ligado ao seguinte endereço IP: 0xd.0125.0×50.0236.

Mas vamos ver o que acontece quando colocamos isso na barra de endereços:

Que tipo de magia é esta? Copiamos e colamos o endereço original e, ao clicar, ele transforma-se noutra coisa.

Essa página foi, entretanto, descontinuada (daí a mensagem de erro). Mas como é que isso muda?

Há muita codificação por detrás. Muito provavelmente, este tipo de formato IP é chamado de formato “hexadecimal”. Isto significa que há ocultação que começa com 0x.

Antes de ser retirada, a ligação conduzia ao servidor Web que funcionava nesse endereço IP. A partir daí, o servidor pode efetuar algumas ações, como: pode mostrar conteúdo malicioso, forçar um download malicioso ou redirecionar o utilizador para outro site malicioso.

Técnicas

Uma das técnicas mais eficazes dos hackers é a ocultação, pois mostrar ao utilizador uma coisa e ao computador outra. Estas ferramentas têm vindo a surgir ao longos dos anos, como o MetaMorph e o OneFont, o NoDisplay e o ZeroFont, o SiteCloak e o Blank Image, e muitos outros.

O que está a acontecer é que os atacantes estão a esconder a intenção da página alvo. Como os filtros de URL não conseguem determinar a intenção de uma página oculta, a mensagem maliciosa de correio eletrónico pode chegar até à caixa de entrada.

A ideia é bloquear os scanners anti-phishing para que não consigam detetar o perigo. Isto permite que o objetivo final, neste caso, os sites maliciosos, cheguem mais facilmente à caixa de entrada. E como os utilizadores não conseguem visualizar/detetar a ocultação, é mais provável que cliquem e acedam a esta ligação.

Este e-mail não é provavelmente a oferta mais forte dos piratas informáticos – a fraude de renovação do McAfee existe desde sempre. O endereço do remetente não é legítimo, o endereço de resposta é diferente do endereço do remetente, e o link – tanto a versão vista como a versão mágica – não são links típicos, são apenas endereços IP.

Assim, há muitos fatores que podem alertar um utilizador final.

No entanto, o que este ataque demonstra é a ingenuidade dos hackers. Ele mostra a criatividade dos hackers modernos. Utilizando um magic link, conseguem contornar os típicos scanners de URL e colocar a página maliciosa que pretendem na caixa de entrada.

Isto faz parte do jogo do gato e do rato da cibersegurança. Os piratas informáticos encontram vulnerabilidades das quais a ocultação pode tirar partido; os sistemas de segurança, como a Microsoft ou a Google, corrigem-nas. E depois os piratas informáticos descobrem outra. E assim sucessivamente.

No meio tudo isto, estão os utilizadores finais, que recebem estas mensagens e não sabem o que se passa nos bastidores.

Melhores práticas: Orientações e recomendações

Para se protegerem contra estes ataques, os profissionais de segurança podem fazer o seguinte:

- Implementar uma segurança que analise todos os URLs e simule a página por detrás dos mesmos.

- Utilizar a proteção de URL que utiliza técnicas de phishing como indicador de ataque.

- Utilizar software anti-phishing baseado em IA, capaz de bloquear conteúdos de phishing.