Como os hackers escondem links maliciosos dentro de imagens para redirecionar os utilizadores para sites de phishing. A técnica foi descodificada pelos investigadores de cibersegurança da empresa Check Point Software.

Ataque

Os piratas informáticos criam ligações que se transformam no destino pretendido ao serem utilizadas.

- Vetor: Correio eletrónico

- Tipo: Ligação maliciosa

- Técnicas: Imagem em imagem, ocultação

- Alvo: Qualquer utilizador final

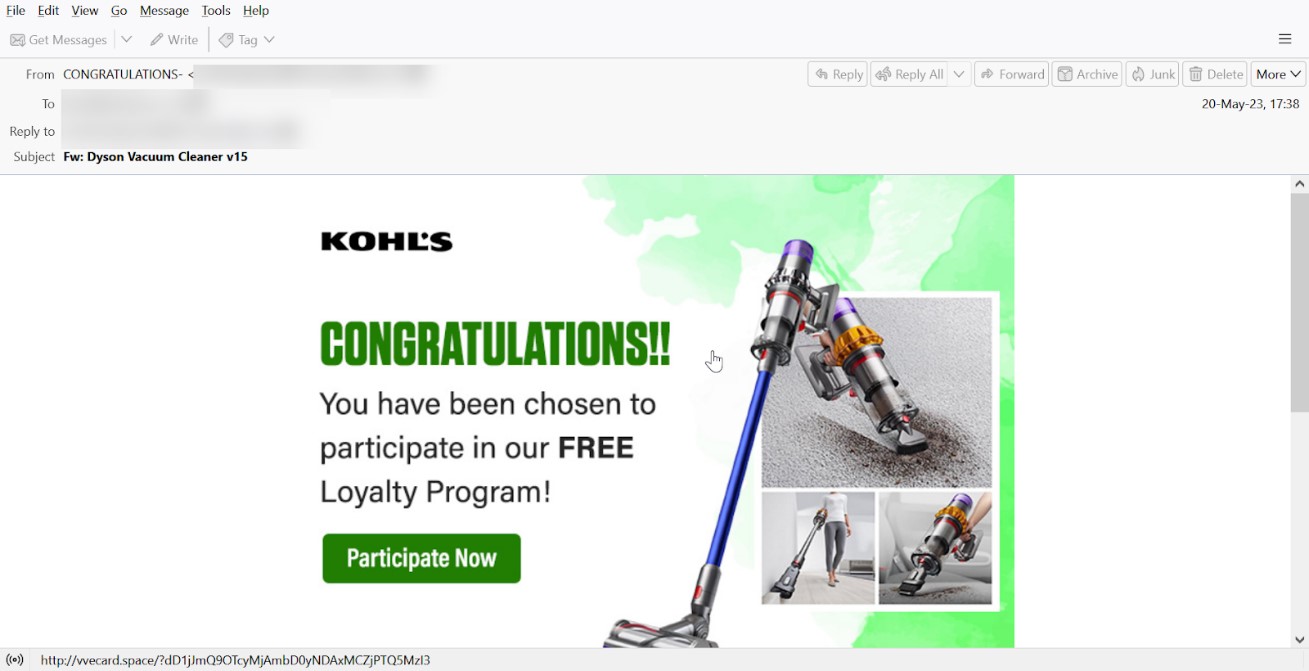

Exemplo de Email

O e-mail parece bastante comum, mas a mensagem falsa da Kohl’s, mostra que o utilizador foi escolhido para participar no seu Programa de Fidelidade gratuito. No entanto, o URL não tem nada a ver com a Kohl’s.

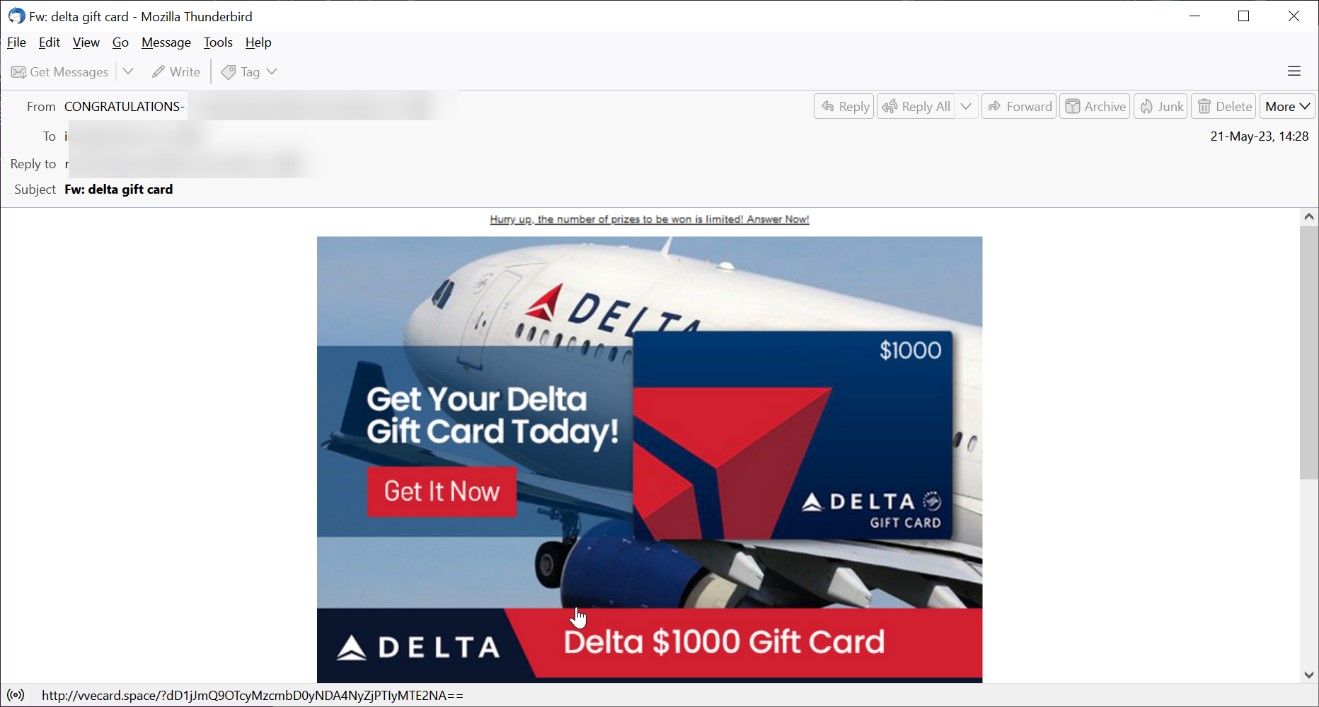

Em outro caso verifica-se a mesma situação, em que a imagem é relativamente convincente de uma oferta de cartão-presente da Delta. Mas, mais uma vez, o URL não aponta para a Delta.

Ambos os URLs são, como se pode verificar, semelhantes.

Ao clicar neste URL, os utilizadores são redirecionados para páginas clássicas de recolha de credenciais.

Por detrás da imagem está o URL. Mesmo as imagens legítimas de marcas legítimas ligam a uma página. A maioria dos e-mails de marketing funciona assim. Haverá uma imagem de promoção com bom aspeto e a ligação vai para a página pretendida.

Neste caso, a página pretendida não tem nada a ver com a Delta ou a Kohl’s, mas sim com o roubo das suas informações.

Técnicas

A ocultação é uma ferramenta preciosa para os piratas informáticos. Permite-lhes fazer verdadeiros truques de magia, pois escondem a verdadeira intenção da sua mensagem.

Neste caso, trata-se de uma imagem. A imagem destina-se a atrair o utilizador a clicar. Quem é que não gostaria de receber um cartão-presente Delta de 1.000 dolares?

O utilizador pode ficar tão satisfeito que não olha para o URL e assim, não verifica que o mesmo não corresponde. Só um utilizador atento pode ver a diferença e saber de imediato que algo está errado.

Os hackers esperam que com os filtros de URL os utilizadores fiquem confusos e possam parecer limpos se não estiverem a analisar corretamente a imagem.

Este é um método bastante comum. Muitas vezes, os piratas informáticos ligam um ficheiro, uma imagem ou um código QR a algo malicioso. Só utilizando OCR para converter as imagens em texto ou analisando códigos QR e descodificando-os é que se pode ver a verdadeira intenção. Mas muitos serviços de segurança não fazem ou não podem fazer essa análise.

A mensagem de correio eletrónico pode parecer bastante legítima, mas coisas normais como o endereço do remetente e a hiperligação estão erradas. Uma falsificação razoavelmente convincente da Delta e da Kohl’s, o que legitima este ato que, de outra forma, seria ilegítimo.

O facto do URL estar disfarçado atrás da imagem torna as coisas muito mais difíceis de serem detetadas, pois o utilizador normalmente não tem nem tempo nem a preocupação para estar a verificar em pormenor cada um dos muitos URLs a que diariamente acede.

Orientações e recomendações para profissionais de segurança

Os investigadores da Check Point Software aconselham os profissionais de segurança a procederem ao seguinte:

- Implementar uma segurança que analise todos os URLs e emule a página por detrás deles.

- Tirar partido da proteção de URL que utiliza técnicas de phishing como indicador de um ataque.

- Utilizar software anti-phishing baseado em IA, capaz de bloquear conteúdos de phishing em todo o programa de gestão de produtividade.