O Trickbot, um trojan bancário já infetou mais de 140.000 equipamentos de clientes das mais conhecidas marcas, como a Amazon, a Microsoft, a Google e outras 57 empresas globais, desde novembro de 2020, revela a empresa de soluções de cibersegurança, Check Point.

A Check Point Research indica que os agentes do Trickbot atacam de forma seletiva e procuram atingir alvos de alto perfil, comprometendo a sua informação. A isto soma-se o facto da infraestrutura do Trickbot poder ser utilizada por várias famílias de malware para causar ainda mais danos e as técnicas evasivas que permitem ao trojan manter-se nas máquinas infetadas.

Detalhes-chave da implementação do Trickbot

- É bastante seletivo na escolha dos seus alvos.

- Os vários truques implementados nos módulos do Trickbot, como anti análise e anti desobstrução, evidenciam o background altamente técnico dos autores.

- A infraestrutura do Trickbot pode ser utilizada por várias famílias de malware para causar um maior dano nos dispositivos infetados.

- É um malware sofisticado e versátil com mais de 20 módulos que podem ser descarregados e executados a pedido.

Como funciona o Trickbot

- Atacantes recebem a base de dados dos e-mails roubados e enviam documentos maliciosos para endereços à sua escolha

- O utilizador faz download e abre o documento, permitindo a macro execução no processo

- A primeira fase do malware é executada, e o principal payload do Trickbot é descarregado

- O payload principal do Trickbot é executado e estabelece-se persistentemente na máquina infetada

- Módulos auxiliares do Trickbot podem ser carregados na máquina infetada a pedido dos agentes maliciosos, sendo que as funcionalidades destes módulos podem variar. Podem disseminar-se via redes corporativas comprometidas, roubando credenciais, detalhes de início de sessão de sites de banking, etc.

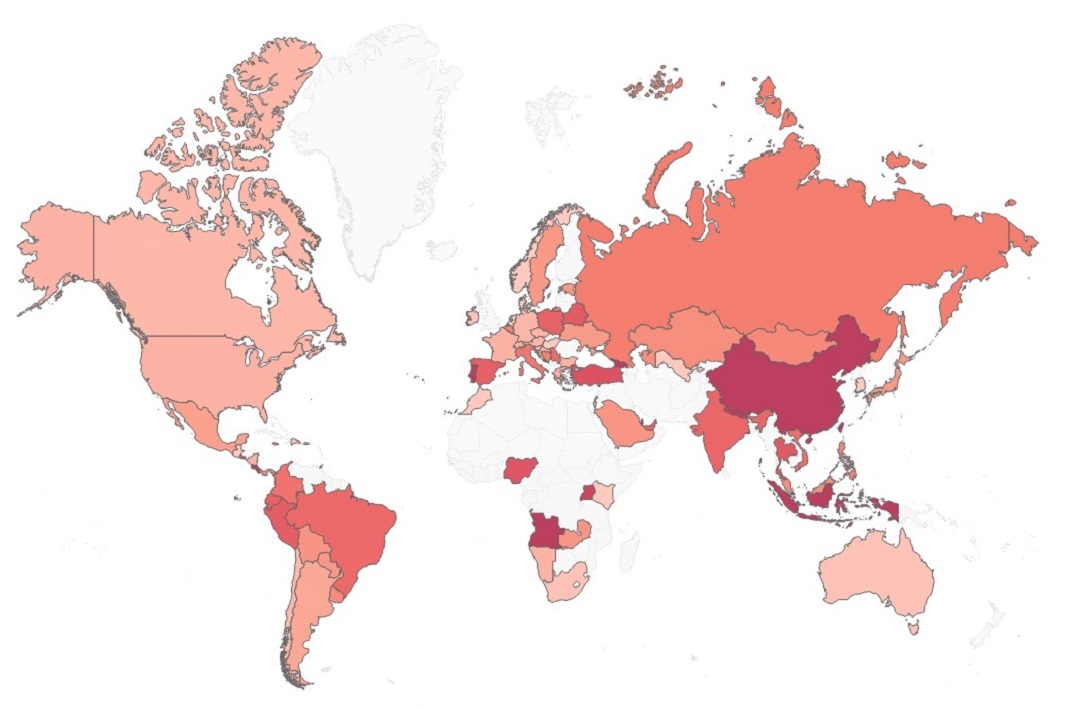

Impacto do malware no Mundo

Dados da Check Point Research mostram por percentagem as organizações que foram afetadas pelo Trickbot em cada país. No mapa as cores mais escuras indicam maior percentagem de empresas infetadas.

| Região | Organizações afetadas | Percentagem |

| Mundo | 1 em cada 45 | 2.2% |

| APAC | 1 em cada 30 | 3.3% |

| América Latina | 1 em cada 47 | 2.1% |

| Europa | 1 em cada 54 | 1.9% |

| África | 1 em cada 57 | 1.8% |

| América do Norte | 1 em cada 69 | 1.4% |

“Os números do Trickbot são assustadores. Vimos mais de 140.000 máquinas infetadas de clientes de algumas das maioras e mais reputadas empresas do mundo. Observámos que os atacantes do Trickbot têm a capacidade de abordar o desenvolvimento do malware a partir de um nível muito baixo e prestam atenção a pequenos detalhes,” referiu Alexander Chailytko, Cyber Security, Research & Innovation Manager at Check Point Software Technologies.

“O Trickbot ataca vítimas de alto perfil para roubar credenciais e dar aos operadores acesso a portais com informação sensível onde podem fazer ainda mais dano. Ao mesmo tempo, sabemos que os atacantes por detrás da infraestrutura são muito experientes também no desenvolvimento de malware a alto nível. A combinação destes 2 fatores é o que permite ao Trickbot manter-se uma ameaça perigosa por mais de 5 anos já. As minhas recomendações para as pessoas são que abram apenas documentos que provenham de fontes confiáveis e utilizem palavras-passe diferentes para cada website,” concluiu Alexander Chailytko.

Medidas de segurança

- Abrir apenas os documentos que provêm de fontes em que confia. Não permita a execução macro nos documentos.

- Garanta que mantém os sistemas operativos atualizados, bem como os sistemas antivírus, que devem estar sempre ativos.

- Utilize palavras-passe diferentes para cada website/plataforma.

| Empresa | Setor |

| Amazon | E-commerce |

| AmericanExpress | Serviços de Cartão de Crédito |

| AmeriTrade | Serviços Financeiros |

| AOL | Online Service Provider |

| Associated Banc-Corp | Bank Holding |

| BancorpSouth | Banco |

| Bank of Montreal | Banco de Investimento |

| Barclays Bank Delaware | Banco |

| Blockchain.com | Serviços Financeiros de Criptomoeda |

| Canadian Imperial Bank of Commerce | Serviços Financeiros |

| Capital One | Bank Holding |

| Card Center Direct | Banking Digital |

| Centennial Bank | Bank Holding |

| Chase | Banking para consumidor |

| Citi | Serviços Financeiros |

| Citibank | Banking Digital |

| Citizens Financial Group | Banco |

| Coamerica | Serviços Financeiros |

| Columbia Bank | Banco |

| Desjardins Group | Serviços Financeiros |

| E-Trade | Serviços Financeiros |

| Fidelity | Serviços Financeiros |

| Fifth Third | Banco |

| FundsXpress | Gestão de Serviços TI |

| Tecnologia | |

| GoToMyCard | Serviços Financeiros |

| HawaiiUSA Federal Credit Union | União de Crédito |

| Huntington Bancshares | Bank Holding |

| Huntington Bank | Bank Holding |

| Interactive Brokers | Serviços Financeiros |

| JPMorgan Chase | Banco de Investimento |

| KeyBank | Banco |

| LexisNexis | Mineração de Dados |

| M&T Bank | Banco |

| Microsoft | Tecnologia |

| Navy Federal | União de Crédito |

| paypal | Tecnologia Financeira |

| PNC Bank | Banco |

| RBC Bank | Banco |

| Robinhood | Comércio de Ações |

| Royal Bank of Canada | Serviços Financeiros |

| Schwab | Serviços Financeiros |

| Scotiabank Canada | Banco |

| SunTrust Bank | Bank Holding |

| Synchrony | Serviços Financeiros |

| Synovus | Serviços Financeiros |

| T. Rowe Price | Gestão de Investimento |

| TD Bank | Banco |

| TD Commercial Banking | Serviços Financeiros |

| TIAA | Seguros |

| Truist Financial | Bank Holding |

| U.S. Bancorp | Bank Holding |

| UnionBank | Banking Comercial |

| USAA | Serviços Financeiros |

| Vanguard | Gestão de Investimento |

| Wells Fargo | Serviços Financeiros |

| Yahoo | Tecnologia |

| ZoomInfo | Software as a service |