A empresa especializada em cibersegurança, Avanan, alerta para uma evolução nos ataques de phishing utilizando serviços diários para enviar ataques, como iCloud, PayPal, Google Docs e Fedex. O denominado “Phishing Scams 3.0“, é um método que não requer qualquer compromisso ou código, apenas uma conta gratuita para se infiltrar nas caixas de entrada das pessoas.

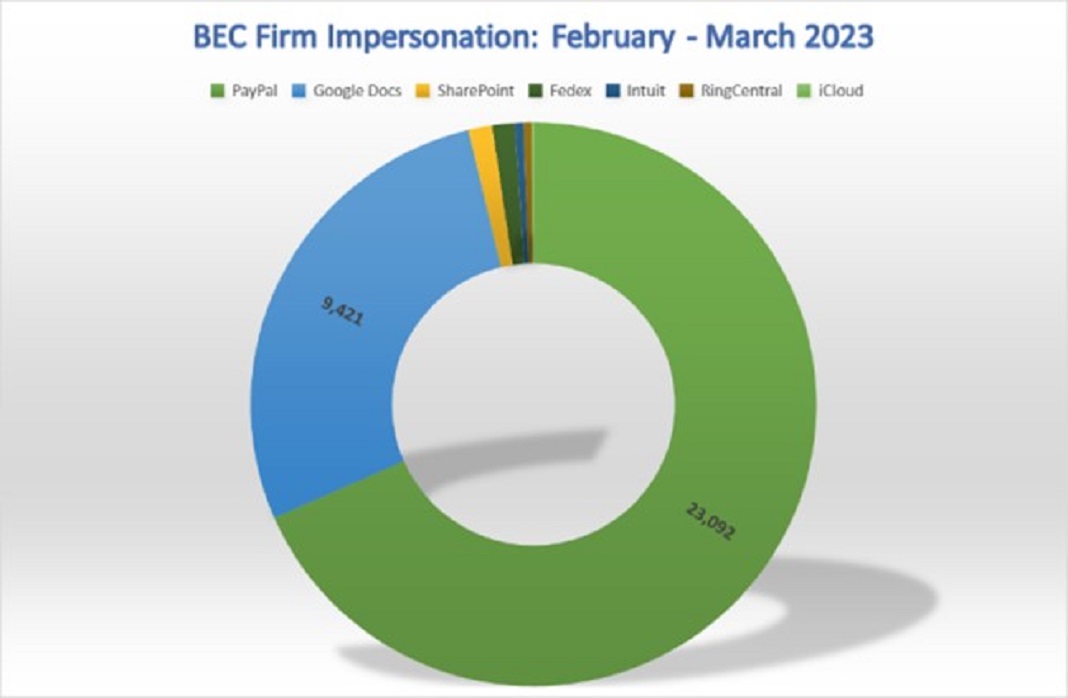

Nos últimos dois meses, a empresa da Check Point observou um total de 33.817 ataques por email. Em que o serviço mais imitado durante os ataques foi o iCloud. Mas outros serviços populares tais como PayPal, Google Docs, Sharepoint, Fedex, Intuit, também foram alavancados nestes ataques.

Denominado por “Phishing Scams 3.0”, o método envolve atacantes que utilizam serviços legítimos reais para executar o ataque. Neste esquema, a vítima recebe um e-mail de um serviço totalmente legítimo, tal como PayPal ou Google Docs, que inclui um link para um site malicioso.

Os cibercriminosos têm-se feito passar por PayPal, Google Docs, Sharepoint, Fedex, Intuit, iCloud e por outros conhecidos.

Como funciona:

- O Hacker cria uma conta gratuita no Paypal (por exemplo).

- O mesmo encontra endereços de correio eletrónico para enviar.

- De seguida cria uma fatura falsa que ou diz que o utilizador foi cobrado ou que algo está prestes a ser renovado.

- O hacker clica para enviar.

Nos últimos dois meses de fevereiro e março, os investigadores da Avanan contabilizaram um total de 33.817 ataques por correio eletrónico, personificando empresas e serviços legítimos e populares.

Jeremy Fuchs, porta-voz da Avanan referiu, citado em comunicado: “Os ataques por correio eletrónico empresarial (BEC) voltaram a evoluir. Um ataque BEC tradicional baseia-se na capacidade de parecer alguém com poder dentro de uma empresa ou um parceiro externo de confiança. Mais tarde, os ataques mudaram para um método em que o atacante compromete uma conta, pertencente a uma organização ou a um dos seus parceiros, e utiliza-a para se inserir em linhas de correio eletrónico legítimas, respondendo como se fossem empregados. Agora, estamos a ver algo inteiramente novo, em que os atacantes estão a utilizar serviços legítimos reais para levar a cabo o seu ataque. Em tais esquemas, a vítima recebe um e-mail de um serviço totalmente legítimo (por exemplo, PayPal, Google Docs) que incluirá um link para um site malicioso.”

Neste novo estilo de ciberataques ‘Phishing Scams 3.0’, ou BEC Firm Impersonation, é importante notar que não há nada de malicioso com estes sites populares, nem existe uma vulnerabilidade. Em vez disso, os hackers estão a usar a legitimidade destes serviços para ganharem entrada na caixa de entrada. Exorto vivamente as pessoas a implementar a autenticação de dois fatores e a utilizar filtros de correio eletrónico para se protegerem destes estilos de ataques”, esclareceu o especialista.

Dicas de Segurança Cibernética:

- Usar proteções anti-phishing

- Educar e formar empregados

- Tarefas separadas

- Etiquetar e-mails externos

O hacker acrescenta um comentário em Google Sheets. Tudo o que o hacker tem de fazer é criar uma conta gratuita no Google. Depois, podem criar uma folha do Google, e mencionar o alvo pretendido. O destinatário recebe uma notificação por e-mail.

Para o utilizador final, este é um correio eletrónico bastante típico, especialmente se utilizarem o Google Workspace. (E mesmo que não utilizem, é típico, uma vez que muitas organizações utilizam o Google Workspace e o Microsoft 365).

Em outro caso vem de um remetente legítimo-Google. O URL, que é um URL script.google.com, é também legítimo no primeiro scan. Isto é porque esse domínio é legítimo.

Contudo, quando se clica nele, é redirecionado para um site de moeda criptográfica falsa. Estes sites de moeda criptográfica falsa funcionam de algumas maneiras. Podem ser sites de phishing diretos, onde as credenciais serão roubadas. Ou há uma variedade de outras opções, quer se trate de roubo direto ou de extração de criptogramas.

Em todos os exemplos registados, o endereço de correio eletrónico a partir do qual o correio eletrónico foi enviado parecia perfeitamente legítimo e continha os endereços “corretos”, o que torna a deteção e identificação muito mais difícil para o utilizador médio que os recebe.