O Quishing – ou phishing de QR Code – é quando o link por trás de um código QR é malicioso. Houve relato que uma grande empresa de energia dos EUA foi alvo de um Quishing, e há relatos que tipo de ataques está a aumentar.

Investigadores do Harmony Email, pertencentes à equipa da empresa de soluções de cibersegurança Check Point Software, registaram um aumento de 587% nos esquemas de phishing com códigos QR entre agosto e setembro deste ano e descobriram que quase todos os clientes da empresa foram alvo de um ataque baseado em códigos QR. Isto equivale a milhares de ataques por mês!

Os especialistas explicam que o porque é que estes códigos estarem a aumentar. Códigos que parecem inócuos e que são apenas os simpáticos códigos QR que utilizamos para ler menus. No entanto, são uma ótima forma de esconder intenções maliciosas. A imagem pode esconder uma ligação maliciosa e, se a imagem original não for analisada, aparecerá como uma imagem normal.

Os utilizadores finais estão habituados a ler códigos QR, receber um email com um QR não é necessariamente motivo de preocupação, se considerarmos que em 2022 aproximadamente 89 milhões de utilizadores de smartphones nos Estados Unidos digitalizaram um código QR nos seus dispositivos móveis, um aumento de 26% em relação a 2020. Prevê-se que a utilização de leitores de códigos QR móveis registe um crescimento constante, atingindo mais de 100 milhões de utilizadores nos EUA até 2025.

Os investigadores do Harmony Email esclarecem como os hackers estão a utilizar os códigos QR para obter credenciais.

Ataque

Neste ataque, os hackers estão a enviar códigos QR que conduzem a páginas de recolha de credenciais.

- Vetor: Correio eletrónico

- Tipo: Recolha de credenciais, Quishing

- Técnicas: Engenharia social

- Alvo: Qualquer utilizador final

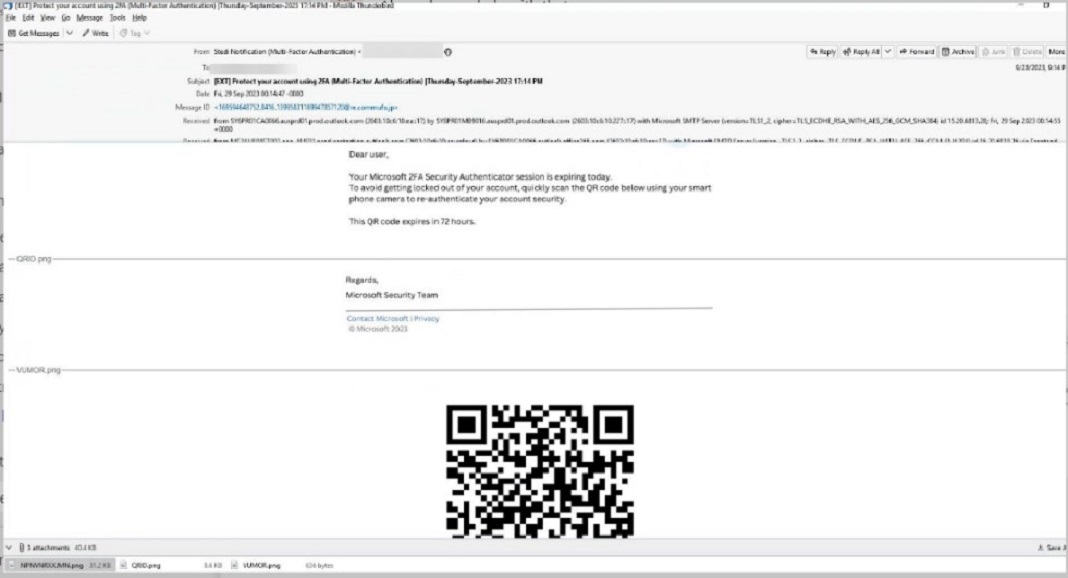

Exemplo de Email

É muito fácil criar um código QR. Há imensos sites gratuitos que o tornam muito simples de fazer.

Os códigos QR vão para um link. Os piratas informáticos, ou qualquer outra pessoa, podem colocar qualquer informação nessa ligação para a qual o código QR redireciona.

Neste ataque, os piratas informáticos criaram um código QR que vai para uma página de recolha de credenciais. A isca é que o Microsoft MFA está a expirar e é necessário autenticar.

Embora o corpo da mensagem diga que vem da segurança da Microsoft, o endereço do remetente é diferente.

Assim que o utilizador digitalizar o código QR, será redirecionado para uma página que parece ser da Microsoft, mas que na realidade é apenas uma página de recolha de credenciais.

Técnicas

Há muito tempo que os piratas informáticos utilizam documentos digitalizados para esconder texto. O ataque pode funcionar da seguinte forma: Haverá uma imagem com o texto e isso contornaria algumas ferramentas de análise linguística.

Para combater isso, é necessário o reconhecimento ótico de caracteres ou OCR. O OCR converte imagens em texto para o compreender.

Para combater estes ataques, é um pouco mais complicado. É necessário adicionar o OCR a uma capacidade de deteção de códigos QR, traduzi-los para o URL que se esconde por trás do código e passá-los por ferramentas de análise de URL.

Há vários anos que nos protegemos contra os códigos QR e, na verdade, implementámo-lo em poucos dias. É um exemplo de como pensamos filosoficamente. Trata-se de ter diferentes ferramentas para responder às mudanças no cenário de ataques num instante. Nem sempre sabemos a direção que os hackers vão tomar a seguir. Mas temos as ferramentas fundamentais para as combater, desde estar em linha a envolver URLs, ferramentas de simulação, abertura de encriptação e muito mais.

Quando um vetor de ataque ganha força, como o código QR, podemos recorrer a um vasto conjunto de ferramentas e capacidades para criar uma solução em pouco tempo.

Para os códigos QR, é utilizado um analisador de códigos QR no motor de OCR. Este identifica o código, recupera o URL e depois testa-o contra os outros motores. De facto, a existência de um código QR no corpo da mensagem de correio eletrónico é um indicador de um ataque. Assim que o OCR converte a imagem em texto, o NLP consegue identificar linguagem suspeita e assinalá-la como phishing.

Os piratas informáticos estão sempre a tentar novas táticas e técnicas. Por vezes, recuperam métodos antigos. Por vezes, desviam coisas legítimas, como códigos QR. Seja qual for o caso, é fundamental ter um kit de ferramentas completo para responder.

Melhores práticas: Orientações e recomendações

Para se protegerem contra estes ataques, os profissionais de segurança podem fazer o seguinte:

- Implementar uma segurança de correio eletrónico que utilize o OCR para todos os ataques, incluindo o quishing.

- Implementar uma segurança que utilize IA, ML e PNL para compreender a intenção de uma mensagem e quando pode ser utilizada linguagem de phishing.

- Implementar uma segurança que tenha mais do que uma forma de identificar ataques maliciosos.

Assim que o utilizador digitalizar o código QR, será redirecionado para uma página que parece ser da Microsoft, mas que na realidade é apenas uma página de recolha de credenciais.

Técnicas

Há muito tempo que os piratas informáticos utilizam documentos digitalizados para esconder texto. O ataque pode funcionar da seguinte forma: Haverá uma imagem com o texto e isso contornaria algumas ferramentas de análise linguística.

Para combater isso, é necessário o reconhecimento ótico de caracteres ou OCR. O OCR converte imagens em texto para o compreender.

Para combater estes ataques, é um pouco mais complicado. É necessário adicionar o OCR a uma capacidade de deteção de códigos QR, traduzi-los para o URL que se esconde por trás do código e passá-los por ferramentas de análise de URL.

Há vários anos que nos protegemos contra os códigos QR e, na verdade, implementámo-lo em poucos dias. É um exemplo de como pensamos filosoficamente. Trata-se de ter diferentes ferramentas para responder às mudanças no cenário de ataques num instante. Nem sempre sabemos a direção que os hackers vão tomar a seguir. Mas temos as ferramentas fundamentais para as combater, desde estar em linha a envolver URLs, ferramentas de simulação, abertura de encriptação e muito mais.

Quando um vetor de ataque ganha força, como o código QR, podemos recorrer a um vasto conjunto de ferramentas e capacidades para criar uma solução em pouco tempo.

Para os códigos QR, é utilizado um analisador de códigos QR no motor de OCR. Este identifica o código, recupera o URL e depois testa-o contra os outros motores. De facto, a existência de um código QR no corpo da mensagem de correio eletrónico é um indicador de um ataque. Assim que o OCR converte a imagem em texto, o NLP consegue identificar linguagem suspeita e assinalá-la como phishing.

Os piratas informáticos estão sempre a tentar novas táticas e técnicas. Por vezes, recuperam métodos antigos. Por vezes, desviam coisas legítimas, como códigos QR. Seja qual for o caso, é fundamental ter um kit de ferramentas completo para responder.

Melhores práticas: Orientações e recomendações

Para se protegerem contra estes ataques, os profissionais de segurança podem fazer o seguinte:

- Implementar uma segurança de correio eletrónico que utilize o OCR para todos os ataques, incluindo o quishing.

- Implementar uma segurança que utilize IA, ML e PNL para compreender a intenção de uma mensagem e quando pode ser utilizada linguagem de phishing.

- Implementar uma segurança que tenha mais do que uma forma de identificar ataques maliciosos.