Seis aplicações maliciosas que disseminavam malware bancário ‘Sharkbot’ através da Google Play Store, mascaravam-se de soluções antivírus. O malware ‘Sharkbot’ rouba credenciais e informação bancária de utilizadores de Android, e incita a vítima a inserir os seus dados em separadores que imitam formulários de inserção de credenciais, indicam os investigadores da empresa de soluções de cibersegurança Check Point.

Os investigadores acrescentam que quando os dados das vítimas são inseridos essa informação é enviada para um servidor malicioso. A unidade Check Point Research revela ainda que os atacantes implementaram funcionalidades de georreferenciação que impediam que dispositivos localizados na China, Índia, Roménia, Rússia, Ucrânia e Bielorrússia fossem atingidos.

“Descobrimos 6 aplicações na Google Play Store que disseminavam o malware Sharkbot. Este malware rouba credenciais e informação bancária. É obviamente perigoso. Tendo em conta o número de instalações, podemos assumir que o atacante acertou em cheio quanto ao método de disseminação escolhido. Escolheu estrategicamente um local de aplicações da Google Play em que os utilizadores confiam,” esclareceu Alexander Chailytko, Cyber Security, Research & Innovation Manager da Check Point Software.

As seis aplicações maliciosas

Quatro das aplicações provinham de contas de 3 programadores, Zbynek Adamcik, Adelmio Pagnotto e Bingo Like Inc. Quando a Check Point Research verificou o histórico destas contas, constatou que 2 delas estavam ativas no outono de 2021. Algumas das aplicações relacionadas com essas contas foram removidas pela Google Play, mas existem ainda em mercados fora da Google Play. O que significa que o agente malicioso responsável está a tentar manter-se discreto enquanto continua envolvido em atividade maliciosa.

As vítimas do malware

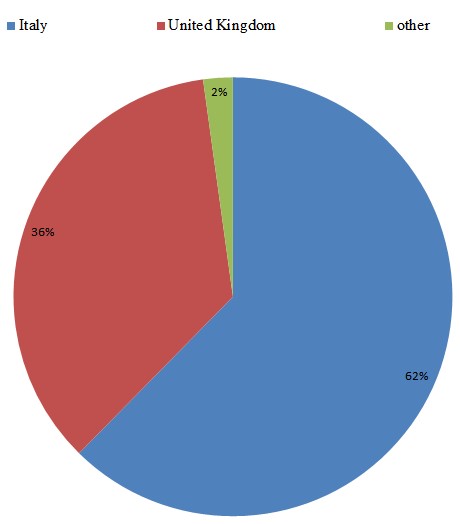

Os investigadores da Check Point indicam que conseguiram recolher dados estatísticos durante uma semana. Nesse período, foram contabilizados mais de 1.000 IPs de vítimas. A cada dia, o número de vítimas aumentou em cerca de 100. De acordo com as estatísticas da Google Play, as seis aplicações maliciosas identificadas pelos investigadores foram descarregadas mais de 11.000 vezes. A maioria das vítimas encontra-se no Reino Unido e Itália.

Metodologia do ataque

- Incitar o utilizador a conceder permissões de serviço de acessibilidade à aplicação

- Depois disto, o malware ganha controlo sobre uma grande parte do dispositivo da vítima

- Os agentes maliciosos podem ainda enviar notificações push às vítimas com links maliciosos

A Check Point Research refere que não tem evidências suficientes para fazer uma atribuição do ataque. É presumível, de acordo com a investigação, que os autores do malware falem russo. Além disso, sabe-se que o malware não executa as suas funcionalidades maliciosas se o dispositivo estiver localizado na China, Índia, Roménia, Rússia, Ucrânia e Bielorrússia.

Conselhos de segurança para utilizadores de Android

- Instalar apenas aplicações a partir de fontes fiáveis e verificadas.

- Se vir uma aplicação de um novo editor, procure em fontes fiáveis por aplicações análogas.

- Reporte ao Google qualquer aplicação aparentemente suspeita que encontre.