A meio de grandes vagas de ciberataques que vêm afetando a população geral do Irão, a empresa especializada em cibersegurança, Check Point, identificou campanhas maliciosas em atividade que utilizavam mensagens SMS com táticas de engenharia social para infetar dezenas de milhares de dispositivos de utilizadores iranianos.

Os cibercriminosos faziam-se passar pelo governo iraniano, e através das mensagens, incitar as vítimas a fazer download de aplicações Android maliciosas para a partir destas aplicações roubar as credenciais bancárias, mensagens pessoais e códigos de dupla-autenticação. Depois, faziam transferências monetárias não autorizadas, tornando cada dispositivo infetado num bot capaz de disseminar malware. Os investigadores da Check Point Software avisam que, embora estas campanhas estejam afetas especificamente ao Irão, podem acontecer em qualquer parte do mundo, uma vez que a sua motivação é primordialmente financeira.

Os agentes maliciosos envolvidos recorriam a uma tática conhecida por botnets “smishing”, onde dispositivos comprometidos são utilizados como bots para disseminar mensagens SMS de phishing a outras potenciais vítimas. Além disso, utilizam múltiplos canais de Telegram para promover e vender as suas ferramentas de ataque. Por 50 a 150 dólares, poderia ser adquirido um “Kit para Campanhas Android”, que incluía a aplicação maliciosa e respetiva infraestrutura, com um painel de controlo administrado facilmente por qualquer pessoa através de uma interface simples de Telegram.

Milhares de milhões de rials iranianos roubados

Os investigadores da Check Point indicam que é estimado que os agentes maliciosos por detrás destes ataques comprometeram dezenas de milhares de dispositivos Android com malware, resultando no roubo de milhares de milhões de rials iranianos das vítimas, com uma estimativa de 1.000 a 2.000 dólares por vítima. Os investigadores indicam que os dados roubados dos dispositivos estão acessíveis a terceiros online, uma vez que não foram protegidos.

Método de ataque

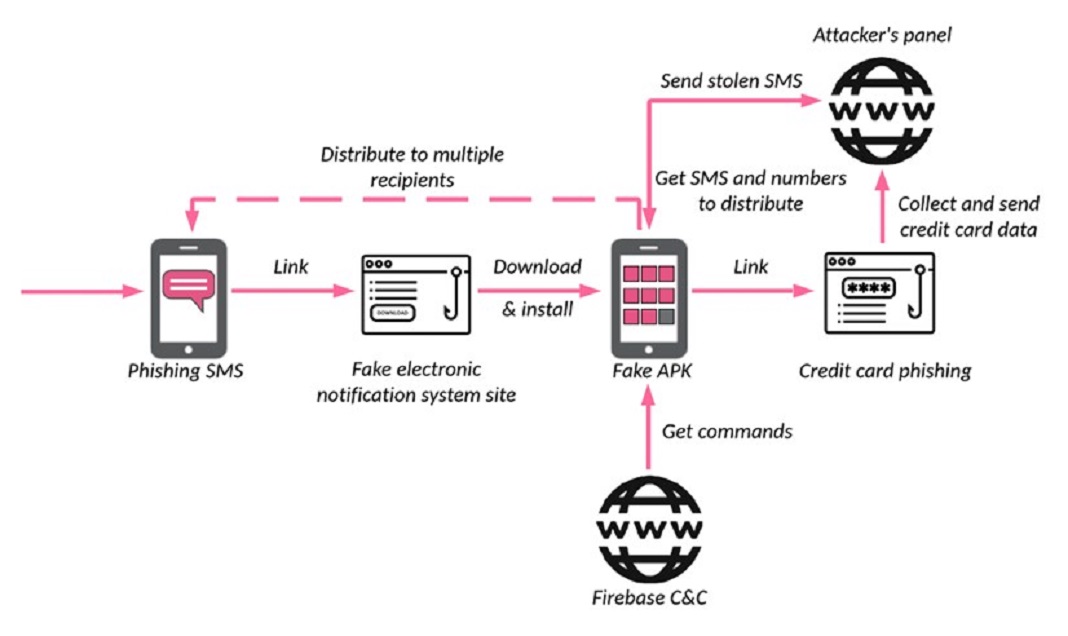

- O ataque começa com uma mensagem SMS de phishing. Em muitos casos, é uma mensagem de um sistema de notificação judicial eletrónico que alerta a vítima de que foi aberta uma nova queixa contra ela. A mensagem SMS contém o link para uma página web para dar seguimento à queixa.

- A página web atrai o utilizador para descarregar uma aplicação maliciosa de Android e introduzir dados de cartão de crédito sob o pretexto de uma pequena taxa de serviço.

- Uma vez instalada, a aplicação maliciosa Android rouba todas as mensagens SMS do dispositivo infetado, permitindo aos atacantes utilizar o cartão de crédito com acesso às SMS de dupla autenticação enviadas pelos bancos por segurança.

- A aplicação maliciosa recebe regularmente novas ordens do servidor C&C controlado pelo atacante. Desta forma, o atacante pode disseminar mensagens de phishing adicionais para uma lista de novos números.

Cadeia de infeção

Potencialidades do malware

O backdoor para Android é capaz de:

- Roubar SMS: Imediatamente após a instalação da aplicação falsa, todas as SMS da vítima são carregadas no servidor do atacante.

- Esconder-se para se manter ativo: Depois da informação do cartão de crédito ser enviada para o agente malicioso, a aplicação pode esconder o seu ícone, fazendo com que seja mais difícil para a vítima controlar ou desinstalar a app.

- Ultrapassar a autenticação duplo-fator: tendo acesso aos detalhes de cartão de crédito e às SMS da vítima, os atacantes podem retirar quantias monetárias da conta da vítima sem a sua autorização, através da autenticação dupla.

- Características de Botnet: O malware permite ao atacante executar controlos adicionais no dispositivo da vítima, como roubar contactos ou enviar mensagens.

- Disseminação: A aplicação pode enviar mensagens SMS para uma lista de potenciais vítimas, utilizando uma mensagem personalizada e uma lista de números de telefone ambos recuperados a partir do servidor C&C. Isto permite aos hackers distribuir mensagens de phishing a partir dos números de telefone de utilizadores reais em vez de a partir de um local centralizado. Desta forma, não estão limitados a um pequeno conjunto de números de telefone que poderiam ser facilmente bloqueados. Significa isto que, tecnicamente, não existem números “maliciosos” que possam ser bloqueados pelas empresas de telecomunicações ou rastreados até ao atacante.

Alexandra Gofman, Threat Intelligence Team Leader da Check Point Software, explicou: “A população do Irão tem vindo a assistir a uma situação em crescendo em que os ciberataques têm um impacto cada vez mais significativo na vida quotidiana. Os ataques começaram por ter como alvo a linha ferroviária, associados a um grupo de cibercrime chamado Indra. Seguiram-se estações de serviço e a companhia nacional de aviação. Agora, estamos a assistir a mais um ataque cibernético que mostra como até o puro cibercrime pode fazer manchetes e caos, ferindo muitos no Irão. Embora não vejamos uma ligação direta entre estes últimos ataques cibernéticos e os principais ataques acima mencionados, as nossas mais recentes conclusões mostram como mesmo ataques cibernéticos pouco sofisticados criam danos significativos na população em geral do Irão”.

A especialista acrescentou: “Acreditamos que estes recentes ataques cibernéticos são motivados financeiramente e uma forma de crime cibernético puro. Suspeitamos que os agentes maliciosos envolvidos são provavelmente do próprio Irão”.

“A velocidade e propagação destes ataques cibernéticos não têm precedentes. É um exemplo de uma campanha maliciosa bem-sucedida com fins monetários dirigida ao público em geral. A campanha explora táticas de engenharia social e causa grandes prejuízos financeiros às suas vítimas, apesar da baixa qualidade e simplicidade técnica dos seus instrumentos. Há algumas razões para o seu sucesso. Em primeiro lugar, quando estão envolvidas mensagens governamentais de aspeto oficial, os cidadãos quotidianos estão inclinados a investigar mais, clicando no link fornecido. Segundo, devido à natureza botnet destes ataques, onde cada dispositivo infetado recebe o comando para distribuir mensagens adicionais de phishing SMS, estas campanhas espalham-se rapidamente a um grande número de potenciais vítimas. Embora estas campanhas específicas sejam generalizadas no Irão, podem ter lugar em qualquer outra parte do mundo. Penso que é importante sensibilizar para os esquemas de engenharia social que são empregues por atacantes” concluiu Alexandra Gofman.

Dicas de segurança

Os investigadores da Check Point Research recomendam aos utilizadores para:

- Utilizar apenas fontes oficiais para fazer download de aplicações

- Utilizar autenticação duplo-fator que exija, preferencialmente, dois dispositivos diferentes.

- Proteja os seus dispositivos móveis com soluções de segurança fiáveis e abrangentes.